Sonde WYBOT

Sonde WYBOT

Surveille

Prévient

Détecte

Bloque

WYBOT est une solution française qui surveille en continu la sécurité de votre réseau et de votre système d’information. Des alertes par mail, SMS et notification se déclenchent en cas de menace.

Arme préventive contre les cyberattaques (fraudes, cyber espionnage, sabotage et exfiltration de données), WYBOT repose sur trois fonctions essentielles à votre cybersécurité que sont le NDR, l’EDR et le SCANNER de VULNERABILITE.

La fonction NDR analyse en temps réel 100 % des flux réseau pour détecter les premiers signaux faibles de préparation de cyberattaque.

L’EDR contrôle la sécurité des équipements et leur bon fonctionnement. Il surveille également leur comportement en bloquant les processus et les flux dangereux.

Le scanner de vulnérabilité WYBOT détecte les failles (CVE) présentes sur l’ensemble des équipements connectés au réseau. Il évalue les risques au quotidien et contrôle votre conformité.

100% du trafic analysé en temps réel

Les dispositifs ultra-performants de WYBOT analysent en continu 100 % du trafic réseau et surveillent 100 % des équipements connectés, 24 H/24 et 7 J/7.

Véritable indicateur fonctionnant à 360°, il fournit une visibilité complète des défauts de sécurité.

Vol de données

Vol de données

- Contrôle des flux

- Bande passante

- Applications – Protocoles

Cyber-Espionnage

Cyber-Espionnage

- DNS – DGA

- Signatures

- Géolocalisation

Menaces Avancées

Menaces Avancées

- Zero-day – APT

- Phishing

- Ransomware

Failles

Failles

- Vulnérabilités

- Versioning

- Surfaces d’attaques

Analyse Comportementale

Analyse Comportementale

- Attaques latérales Contrôle à distance

Compromission

Compromission

- Firewall – Antivirus

- Malware – Trojan

Une puissance de calcul combinant 8 moteurs

Grâce à la combinaison de ses huit moteurs, la solution WYBOT assure une surveillance couvrant l’ensemble des surfaces d’attaques.

NDPI

- File Storing

- Classification par protocole applicatif et réseau

Vulnérabilité par scoring

- CVE – CVSS – NVD

- Détection OT

- Indicateur de compromission (IOC)

Détection sur signature

- Analyse par pattern matching

- Analyse polymorphique

Analyse par réputation

- Mesure des performances

- IP Malveillantes

NBA

- Analyse comportemental des PC

- Analyse des connexions et du réseau

Analyse des protocoles

- IDS

- Analyse des domaines DGA

Yara

- Détection par signature

- Règles Heuristique

Sandbox

- Smart HASH

- Analyse de fichiers

Les plus :

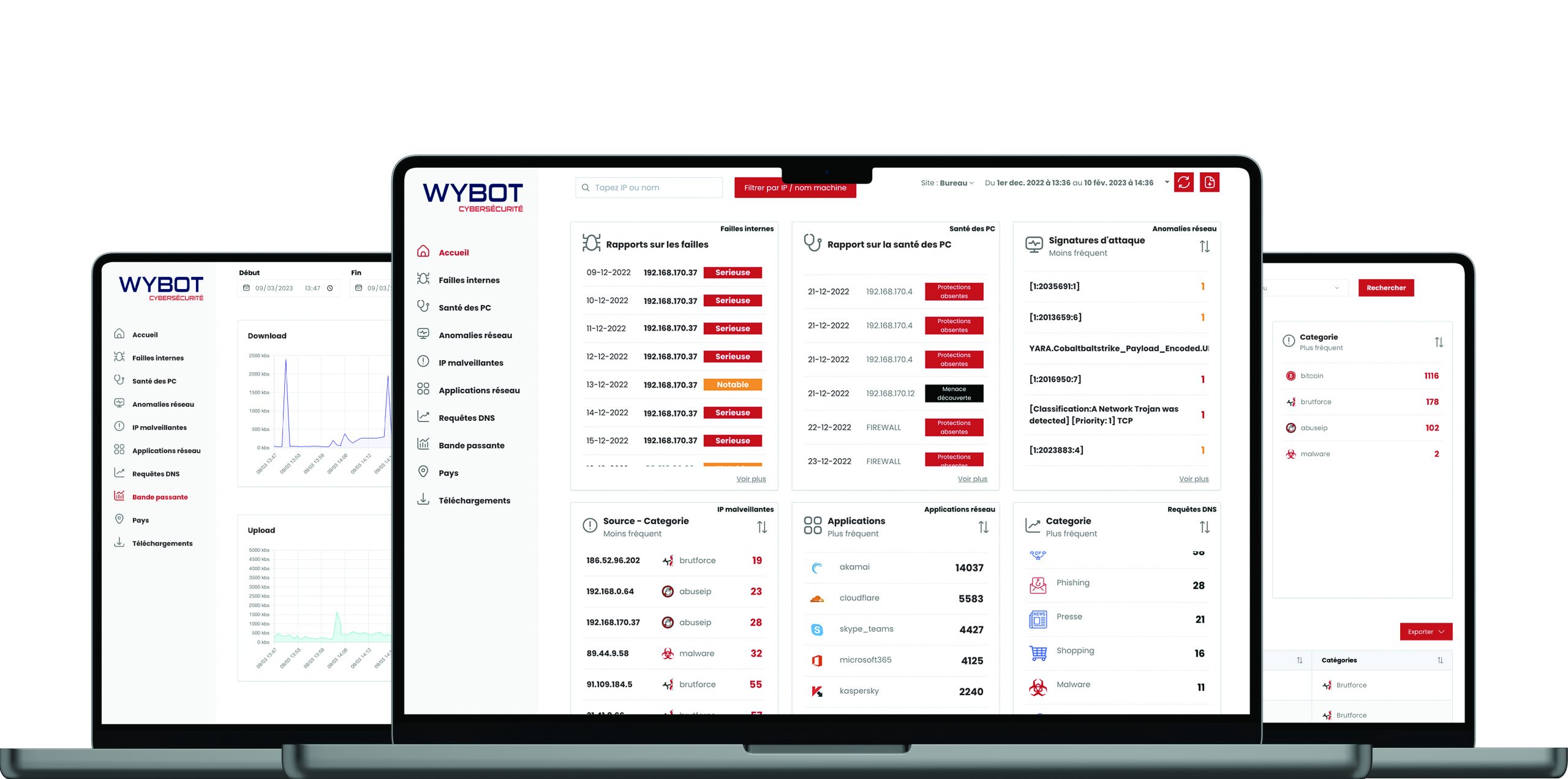

Dashboard ergonomique

Disponible en Appliance et en VM

Détection en temps réel (24/7)

Hébergement On-Premise ou en SaaS

Vous souhaitez une démo ?

Contactez nos experts !